Ataques DDoS: Cómo defenderse contra las amenazas de denegación de servicio distribuido en rápida evolución y abordar las vulnerabilidades en cada capa.

Los ataques de denegación de servicio distribuido (DDoS) siguen siendo uno de los métodos más eficaces que utilizan los ciberdelincuentes para causar importantes daños financieros, operacionales y de reputación a las empresas de todo el mundo. Aunque estos ataques adoptan diferentes formas, el objetivo es siempre deshabilitar servidores, servicios o redes específicas, sobrecargándolos de tráfico procedente de dispositivos o redes en riesgo.

A medida que las organizaciones refuerzan sus sistemas de protección, los ciberdelincuentes responden con nuevos tipos de ataque y de mayor capacidad. Algunos de estos ataques se dirigen de manera novedosa a las capas 3 y 4 del modelo de interconexión de sistemas abiertos (OSI), lo que da como resultado picos de tráfico de red que pueden superar 1 terabit por segundo (TB/s). Otros son ataques de baja velocidad y baja intensidad contra la capa 7, diseñados para pasar desapercibidos y dirigirse a una o más puertas de enlace de servicios y capas de aplicación.

Para hacer frente a los desafíos asociados con los ataques DDoS se requiere un enfoque integral que aborde todas las amenazas en todas las capas. Pero la mejora de la seguridad no debe ir en detrimento del rendimiento. Si bien las soluciones en las instalaciones pueden ser parte de la respuesta, una solución más sólida integrará el rendimiento con una mitigación escalable en la nube que funcione en el perímetro de la red para ofrecer la máxima agilidad y capacidad ilimitada.

¿Qué es un ataque DDoS?

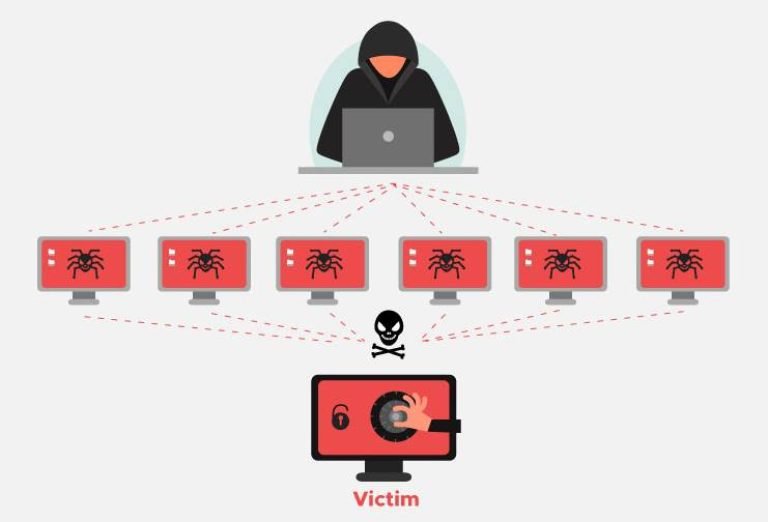

Un ataque de denegación de servicio distribuido (DDoS) es un intento malicioso por interrumpir o dejar fuera de línea un servidor, una aplicación o una red concretos sobrecargándolos con una inundación de tráfico de Internet.

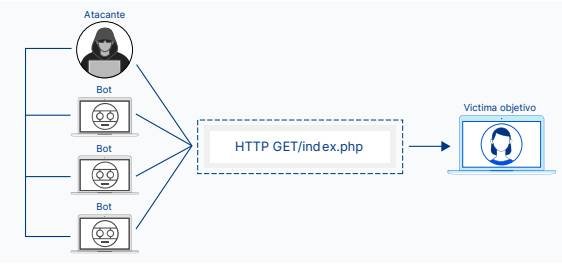

Los atacantes de DDoS usan malware para tomar el control de equipos en línea, routers, dispositivos IoT y demás, y utilizarlos como fuentes de ataque de tráfico. Un dispositivo infectado se denomina normalmente bot, y un grupo de ellos recibe el nombre de “botnet”.

Durante el ataque, cada dispositivo en la botnet envía solicitudes simultáneas al objetivo con el fin de exceder su límite de capacidad de tráfico, lo que resulta en una denegación de servicio para el tráfico normal.

Variedades de ataques DDoS

Los ataques DDoS pueden dirigirse a cualquiera de las siete “capas” diferentes dentro del modelo OSI. Si bien todos estos ataques implican colapsar los objetivos de tráfico malicioso, se pueden dividir en tres categorías distintas. Estas categorías describen dónde o cómo ocurren los ataques.

Significado de ISP, Qué es y Cual es su Función

Ataques volumétricos

Estos ataques colapsan los sitios y redes objetivo con una gran cantidad de tráfico —mucho mayor que el de cualquier otro tipo de ataque. Asimismo, emplean la amplificación de DNS y otras técnicas de fuerza bruta para crear picos de tráfico masivo que se miden en bits por segundo (B/s). (En la amplificación de DNS, los atacantes utilizan solucionadores de DNS abiertos para inundar su objetivo con una enorme cantidad de tráfico).

Ataques de protocolo

Los ataques de protocolo apuntan a las vulnerabilidades en las capas 3 (red) y 4 (transporte) del modelo OSI y consumen toda la capacidad disponible de los servidores web o sus recursos intermedios —incluidos firewalls y equilibradores de carga. Todos estos ataques se miden en paquetes por segundo (Pps) y pueden incluir:

- Inundación SYN: este ataque implica enviar repetidamente paquetes de solicitud de conexión inicial (SYN) para inundar todos los puertos disponibles en el servidor objetivo.

- Ping de la muerte: los atacantes envían al objetivo un paquete que excede el tamaño máximo permitido, lo que provoca que se desactive o falle.

- DDoS smurf: en este ataque, los actores maliciosos inundan los servidores con paquetes de protocolo de mensajes de control de Internet (ICMP).

Software de Sistema: Definición, Ejemplos, Software de Programación y Aplicación

Ataques a la capa de aplicación

Estos ataques se dirigen a la capa 7 de OSI, donde se generan las páginas web en el servidor y se entregan en respuesta a solicitudes HTTP o HTTPS. Al igual que con la práctica de actualizar repetidamente las páginas web en muchos computadores diferentes al mismo tiempo, la inundación resultante de solicitudes de HTTP/S se mide en solicitudes por segundo (Rps).

Existe cierta superposición entre estos tipos de ataques. Por ejemplo, algunos ataques de protocolo pueden ser volumétricos. Luego están los ataques multivector, en los que los atacantes se dirigen a varias capas de la pila de protocolos — ya sea al mismo tiempo o en respuesta a las contramedidas adoptadas por el objetivo.

Impacto de los ataques DDoS

El impacto inmediato de un ataque DDoS exitoso es el rendimiento reducido o la interrupción total del servicio específico. Algunas partes o la totalidad del servicio pueden ser inaccesibles por completo.

Esos desafíos en el rendimiento implican efectos mayores. Para las aplicaciones web, el bajo rendimiento tiene ciertas consecuencias negativas, como una mayor tasa de rebote, menores conversiones y reputación de marca deteriorada. Para las redes corporativas, el bajo rendimiento evita que los empleados cumplan con sus tareas diarias.

Además, algunos ataques DDoS sirven de cortinas de humo para otros ataques y distraen a los equipos de seguridad mientras el atacante busca lograr su objetivo por otro vector. En estas circunstancias, la organización objetivo podría llegar a sufrir el acceso no deseado a aplicaciones, la infección de malware, la pérdida de datos o peores consecuencias.

Tendencias emergentes de ataques DDoS

En términos generales, las empresas requieren ciertas capacidades clave para protegerse contra ataques DDoS:

- Diferenciar entre ataque de tráfico y tráfico legítimo.

- Detectar bots maliciosos y bloquear su tráfico sin interrumpir el tráfico de usuarios legítimos.

- Analizar el tráfico en busca de patrones maliciosos que puedan ayudar a mejorar la defensa.

Sin embargo, algunas tendencias emergentes hacen que la seguridad de DDoS sea más desafiante.

Mejores prácticas para la mitigación de DDoS

- Mejorar las tácticas de protección.

- Priorizar las dos métricas más importantes —capacidad y tiempo de mitigación.

- Considerar una protección “siempre activada” y “a pedido”.

- Nunca sacrificar el rendimiento por la seguridad.

- Aprovechar la información para detectar amenazas y anticiparse a los atacantes.

1. Mejorar las tácticas de protección

Ya que los ataques DDoS pueden ocurrir en varias capas de la pila OSI, es importante adoptar una protección integral. Sin embargo, las soluciones DDoS tradicionales no son la única manera de enfrentar el problema. Las siguientes tácticas pueden complementar una solución DDoS y proteger servidores y redes.

Proteger los servidores con un proxy inverso

Si tu objetivo es proteger los servidores web, un proxy inverso evitará que los atacantes puedan identificar y establecer como objetivo la dirección IP de tus servidores. Por el contrario, solo podrán tener como objetivo el proxy inverso, por lo que tus servidores estarán protegidos.

Algunas empresas crean o implementan sus propios proxy inversos, pero esto requiere software y recursos de ingeniería intensivos, así como una importante inversión en hardware físico.

Una de las formas más sencillas y económicas de concretar los beneficios de un proxy inverso es mediante el uso de una red de entrega de contenido (CDN).

Las CDN son redes distribuidas de servidores proxy que reducen la latencia al guardar copias o almacenar en caché el contenido más cerca del usuario final.

Busca una CDN con equilibrio de carga global del servidor, de manera que tu sitio se pueda distribuir en varios servidores en todo el mundo. Así, los ataques DDoS se mitigarán cerca de la fuente sin afectar el rendimiento. (Ver Consejo 4 para más información sobre compensación entre rendimiento y seguridad).

Proteger las redes

Si el objetivo es proteger la infraestructura de red, se puede utilizar el redireccionamiento del protocolo de puerta de enlace de frontera (BGP) para redirigir el tráfico a centros en los que se puede filtrar el tráfico malicioso. Dicho esto, el redireccionamiento de todo el tráfico a un número limitado de centros de filtrado geográficamente distantes puede añadir una considerable latencia.

Por esta razón, se recomiendan soluciones de mitigación de DDoS basadas en la nube a escala suficiente. Con la mitigación en la nube, los números de sistema autónomo (ASN) son anunciados por el proveedor de mitigación, de modo que el tráfico se enruta directamente al centro de filtrado en lugar de ir al servidor de origen. En esta configuración, el tráfico se filtra más cerca del origen del ataque, lo que reduce aún más la latencia.

2. Priorizar las dos métricas más importantes —capacidad y tiempo de mitigación

Los factores más importantes en la protección contra DDoS son la fortaleza de la protección (capacidad) y la rapidez con la que se neutralizan los ataques (tiempo de mitigación).

Capacidad

El enfoque tradicional para absorber picos en el tráfico generado por los ataques DDoS ha sido invertir en hardware local. Sin embargo, esto pronto se vuelve costoso ya que las empresas deben pagar por la capacidad que compraron específicamente para ataques aislados y que rara vez utilizan. Asimismo, incluso la infraestructura de grado empresarial más robusta puede verse inundada por ataques volumétricos más grandes.

La limitación de velocidad, o la restricción en la cantidad de solicitudes que puede aceptar un servidor durante un periodo de tiempo, puede ayudar. Sin embargo, la limitación de velocidad por sí sola ralentiza el rendimiento durante los picos de tráfico legítimo y no puede soportar

ataques más complejos.

Por lo tanto, es importante priorizar las soluciones de alta capacidad. La mitigación de DDoS en la nube con recursos que pueden escalar tiene la capacidad de absorber incluso el ataque más grande y lograr que tu organización permanezca ilesa.

Tiempo de mitigación

Cuando tan solo unos momentos de disponibilidad reducida pueden provocar importantes pérdidas de ingresos y productividad, el tiempo de mitigación (TTM) se vuelve fundamental.

Para reducir el TTM, necesitarás garantizar que el tráfico puede conmutar por error a un sitio alternativo en caso de interrupción —pero eso solo funcionará por un tiempo hasta que tu infraestructura se haya inundado.

En cambio, la protección contra DDoS desde el perímetro basada en la nube ayuda a reducir el TTM ya que los ataques se mitigan cerca del origen.

3. Considerar una protección “siempre activada” y “a pedido”

Con los servicios de mitigación a pedido, el tráfico fluye normalmente hasta que se detecta un ataque DDoS potencial. En ese punto, se vuelve a enrutar el tráfico al servicio de mitigación en la nube, se filtra y regresa al servidor de origen.

Solo pagas por la mitigación de DDoS cuando la necesitas y no se requieren recursos adicionales o gestión. Pero existe cierta compensación, específicamente en el TTM. Detener el ataque lleva más tiempo porque los picos de tráfico deben alcanzar ciertos umbrales antes de que comience el análisis y una persona inicie el servicio de mitigación.

Las soluciones a pedido no soportan muy bien los ataques de corta duración, y los datos de la red de Cloudflare muestran que la mayoría de los ataques son de este tipo. Por ejemplo, en el T3 de 2021, más del 94 % de los ataques de capa de red duró menos de una hora. Los ataques de corta duración pueden no sonar intimidantes, pero si la protección a pedido no está activada, pueden tener un impacto mayor. Cabe mencionar que tan solo unos minutos de inactividad pueden ser perjudiciales en ciertas circunstancias.

Los atacantes también pueden utilizar estos ataques para poner a prueba las defensas de una organización antes de lanzar un ataques mayor.

En contraste, la mitigación “siempre activada” enruta continuamente y filtra todo el tráfico del sitio. De esta manera, solo el tráfico legítimo llega a los servidores del cliente. Aunque más costosa que los servicios “a pedido”, la mitigación “siempre activada” brinda protección ininterrumpida. Esto reduce el TTM, ya que el servicio nunca necesita ser activado de forma manual.

4. Nunca sacrificar el rendimiento por la seguridad

El consumidor digital de hoy espera que los sitios web y las aplicaciones estén constantemente disponibles y se carguen rápidamente. De hecho, la mayoría de las personas perciben latencia a tan solo 100 – 120 milisegundos. Pero la latencia es más que un inconveniente, ya que cada segundo adicional de latencia reduce la tasa de conversión un 4,42 %. Por lo tanto, contar con una seguridad contra ataques DDoS que no comprometa el rendimiento requiere un acto de

equilibrio.

Muchas organizaciones intentan mitigarlos redireccionando el tráfico a centros que filtran el tráfico. Sin embargo, a menudo estos centros de filtrado están lejos de la fuente de tráfico o de la red de destino y crean un cuello de botella que incrementa la latencia. Esto obliga a la organización a elegir entre rendimiento y seguridad.

Los servicios de mitigación desde el perímetro basados en la nube ofrecen una solución a este acto de equilibrio. En lugar de mitigar ataques en centros de datos centralizados, estas soluciones se desarrollan en redes distribuidas y la mitigación se ejecuta en cada servidor de la red. Esto significa que la detección y mitigación se llevan a cabo tan cerca del origen del ataque como sea posible, lo que reduce el TTM.

5. Aprovechar la información para detectar amenazas y anticiparse a los atacantes

Superar los ataques DDoS cada vez más complejos requiere algo más que un enfoque por capas. Exige analizar continuamente el tráfico en busca de patrones maliciosos que te pueden ayudar a desarrollar la protección inteligente y adaptable que necesitas para defenderte de futuros ataques.

Los sistemas de mitigación de DDoS en la nube a menudo emplean aprendizaje automático para detectar y mitigar ataques emergentes antes de que sucedan. Esto se denomina información sobre amenazas.

Al evaluar los servicios de mitigación en la nube, es importante tener en cuenta no solo la capacidad o la velocidad de transferencia y filtrado, sino también la información de red. Cuanto más grande y robusta es la red de mitigación, más eficaz será la información que pueda proporcionar sobre los patrones de ataque en evolución, y la protección será más proactiva.

Cómo puede ayudarte Cloudflare

El enfoque de seguridad en capas de Cloudflare combina varias capacidades de mitigación de DDoS en un solo servicio que evita interrupciones causadas por el tráfico malicioso, permitiendo al mismo tiempo el tráfico legítimo. Mantenemos la operatividad, la alta disponibilidad y el rendimiento de los sitios web, las aplicaciones, las API y las redes completas.

Con centros de datos en más de 250 ciudades en más de 100 países y una capacidad de red superior a los 100 TB/s, Cloudflare mitiga ataques DDoS cerca del origen.

Mitigación automatizada y rápida

A diferencia de las soluciones tradicionales que dependen de centros de filtrado, Cloudflare hospeda servicios de seguridad en cada servidor de nuestra red para proteger contra ataques DDoS de cualquier tamaño y complejidad.

Protección integral

La mitigación de DDoS de Cloudflare detecta y bloquea ataques a las capas 3, 4 y 7 en el perímetro de la red. Asimismo, Cloudflare Spectrum redirecciona el tráfico mediante proxy a través de los centros de datos de Cloudflare y protege las aplicaciones TCP/UDP.

Información sobre amenazas a escala global

La protección contra DDoS de Cloudflare aprende de la información de nuestra red global que protege millones de propiedades de Internet. Esta información nos permite identificar el tráfico anómalo y brindar protección contra ataques sofisticados y emergentes.

Protección rentable

Todos los planes de Cloudflare ofrecen mitigación gratuita e ilimitada contra ataques DDoS, independientemente del tamaño, sin costo adicional y sin penalización por los picos de tráfico de red asociados con los ataques.

Fácil de usar y gestionar

La protección contra DDoS siempre activada y en la nube se basa en una interfaz intuitiva que permite a los usuarios proteger rápida y fácilmente sus propiedades de Internet contra ataques DDoS de cualquier escala o sofisticación en unos pocos clics.

Seguridad y rendimiento integrados

Nuestra protección está diseñada para integrar, aprender y funcionar sin dificultades con otras soluciones que ofrecen seguridad y rendimiento, incluidas nuestras soluciones: Firewall de aplicaciones web (WAF), Gestión de bots, Magic Transit, Load Balancing, CDN, entre otras.

Análisis de datos a tu manera

Cloudflare Analytics te permite analizar los casos de DDoS a través del panel de control de Cloudflare o GraphQL. Los registros de Cloudflare también se pueden integrar con las herramientas de administración de eventos e información de seguridad (SIEM) de otros líderes de la industria.

Conclusión

Una estrategia efectiva para hacer frente a los desafíos asociados con ataques DDoS requiere un enfoque integral que cubra todas las amenazas en todas las capas. Si bien las soluciones en las instalaciones pueden ser parte de la respuesta, pueden volverse costosas en poco tiempo.

Una solución eficaz integrará el rendimiento con una mitigación escalable en la nube que proporcione servicios en el perímetro de la red para ofrecer la máxima agilidad y capacidad ilimitada, garantizando la resiliencia frente a los ataques DDoS de cualquier magnitud y complejidad

▶️ Índice: